Cybersécurité

make IT safe

Vos besoins : Audit | Gestion des risques | Mise en conformité | RSSI | Urgence

Accueil > Cybersécurité make IT safe

Nous accompagnons nos clients dans la sécurisation de leur transformation digitale.

Comment Netsystem a accompagné IRTS dans son audit cybersécurité avec les exigences PASSI

Témoignage du Directeur Général d’IRTS pour lequel Netsystem a réalisé un diagnostic cyber.

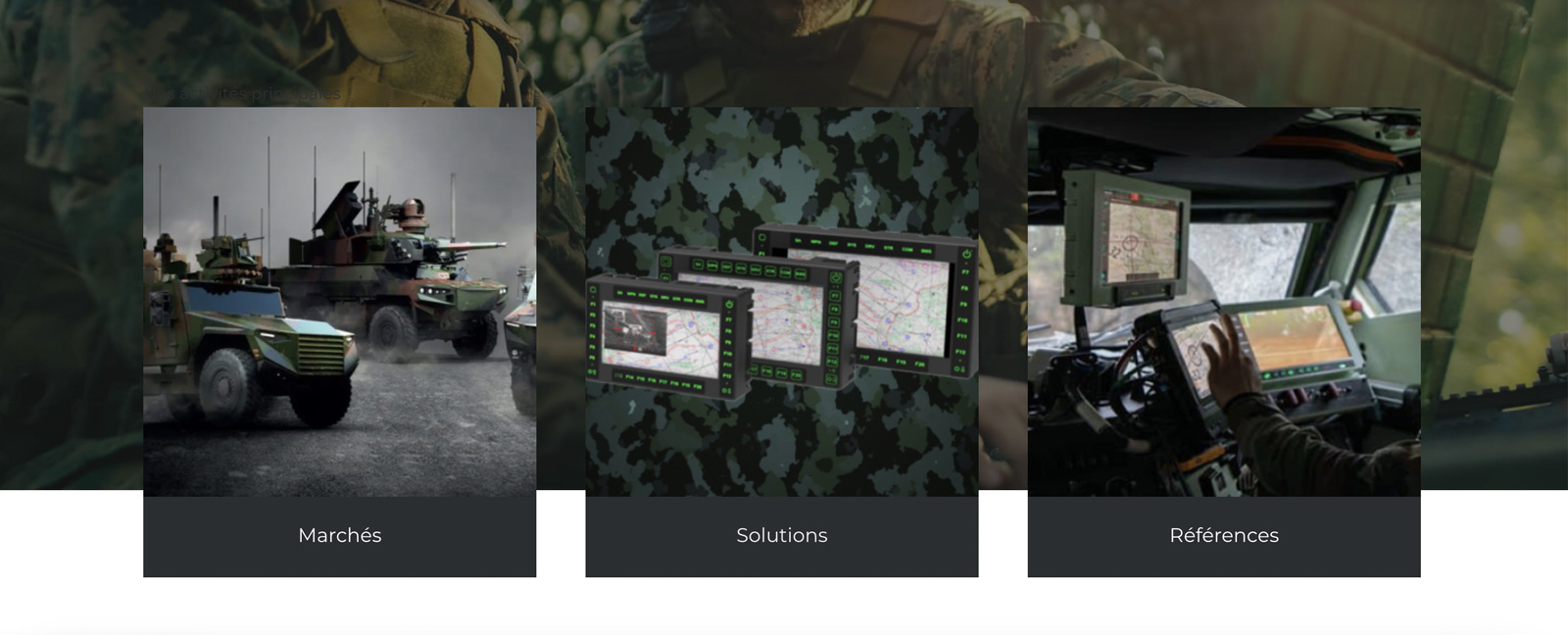

Spécialisée dans le secteur de la défense, IRTS développe des solutions électroniques et d’affichage robustes (ex : calculateurs et écrans durcis).

Qualifiée PASSI par l’ANSSI, Netsystem est une société de conseil spécialisée en confiance numérique (cybersécurité et conformité), en transformation digitale (infrastructures du SI [Cloud, Telecom, Iot], métiers du SI [Data, ERP, BPM] et DSI [Audit, SDSI]), avec également un expertise dans le M&A IT (due dil, carve out…).

Vos besoins

Vous souhaitez être mis en conformité vis-à-vis du cadre réglementaire qui s’impose partiellement ou totalement à tous les grands comptes et les administrations.

Vous souhaitez progresser stratégiquement et opérationnellement en matière de sécurité des systèmes d’information.

Vous souhaitez sécuriser vos systèmes d’information.

Notre conviction

La cybercriminalité impose aux organisations la mise en place d’une stratégie défensive et offensive et nécessite l’intégration de la cybersécurité dans la stratégie globale de l’entreprise.

Notre offre

Conseil et assistance

De l’analyse Stratégique au Conseil opérationnel

- Systèmes de Management de la Sécurité de l’Information ISO 27001, HDS, analyse et gestion des risques (EBIOS, ISO 27005), PSSI, Schéma Directeur de la sécurité

- PRA (Plan de Reprise d’Activité)/PCA ISO 27002 (Plan de Continuité d’Activité)

- Mise en place de cellule de crise

- Mise en conformité au RGPD, RGS

Accompagnement à la sécurité dans les grands projets (AMOA) / AMOE) – pour tout ou partie.

- Définition d’architecture sécurisées

- Suivi de la sécurité dans le cycle projet

- Assistance au RSSI

- Rédaction de procédures, mise en œuvre de politiques

Accompagnement techniques

- Mise en place de SIEM

- Mise en œuvre de PKI

- Préconisation de solutions de sécurité

Réponse à un incident de Cybersécurité ou une fuite de données

- Pilotage de gestion de crise

- Analyse technique

- Recherche de compromission et de menaces

- Recherche de fuite de données

- Conseils et accompagnement à la sécurisation des systèmes

- Accompagnement à la reconstitution des environnements de travail

- Analyse d’impact

- Rédaction de procédures

- Plan de test et test du PCA

- Maintenance du PCA

- Intégration et mise en œuvre des démarches de remédiation

- Assistance à l’éligibilité au transfert des risques cyber

Gestion des risques et résilience

- PCA/PRA

- Gestion et exercice de crise

- Analyse de risques (EBIOS Risk Manager)

- Security by design

- Plateforme de gestion des risques (egerie)

- Accompagnement éligibilité cyber assurance

Mise en conformité & certification

Conformité

- Audit et mise en conformité NIS2

- Audit et mise en conformité DORA

- Audit et mise en conformité RGPD (Réglementation sur la Protection des Données RGPD)

- Audit et mise en conformité IA act

- Swift

Certification

- Audit et mise en conformité ISO 27001, 22301

- Audit et mise en conformité TISAX®

- HDS (Hébergement des Données de Santé)

- RGS (Référentiel Général de Sécurité)

- SecNumCloud

EXTERNALISATION ou APPUI RSSI (centre de services)

Gouvernance

- Stratégie et feuille de route

- Cockpit RSSI (KPI, outils…)

- Pilotage de projets

- Gestion des risques fournisseurs

- Sensibilisation & formation (yc plateformes elearning : Conscio, KnowBe4)

Opérationnel

- Expertise Cloud

- Expertise OT (Operation Technology : industrie)

- Expertise SOC (Centre de Sécurité Opérationnelle)

- Conception

- AMO

- Suivi continu des performances

- Expertise gestion des identités, AD (Active Directory)

- Gestion des incidents, DLP (Data Loss Prevention)

Formation

- Formations certifiantes

- Transfert de compétences

- Sensibilisation

Infrastructure Cloud et Télécom :

- Audit et diagnostic

- Rationalisation et refonte d’architecture technique (infrastructure serveur, stockage, sauvegarde)

- Externalisation, migration vers Cloud, Hybridation

- Sécurisation des architectures (PRA et PCA)

- MCO

Echangez avec un expert cybersécurité

Pour toute interrogation ou projet (audit, mise en sécurité, référentiel NIS2, DORA, …), n’hésitez-pas à contacter nos experts en cybersécurité.

Urgences

En cas d’urgence cyber (attaque, perte ou vol de données…), contactez-nous directement au 04 42 65 85 40.